引言:網絡安全的黃金時代

隨著數字化轉型的深入,網絡安全已從IT的“附加項”演變為商業的“生命線”。2023年,對于有志于投身網絡與信息安全軟件開發的專業人士而言,機遇與挑戰并存。本路線圖旨在為你描繪一條從入門到精通的清晰路徑,助你構建扎實的知識體系,掌握前沿技術,并規劃職業發展。

第一階段:夯實基礎(第1-6個月)

這是構建一切專業能力的基石。切勿好高騖遠,務必扎實掌握。

- 計算機科學核心基礎:

- 編程語言:精通至少一門系統級語言(如 C/C++,理解內存管理、指針)和一門腳本語言(如 Python,用于自動化、工具開發)。

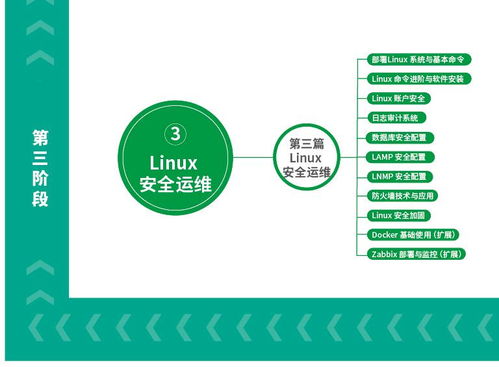

- 操作系統:深入理解 Linux(命令行、系統管理、服務配置)和 Windows 內核基本原理(進程、線程、注冊表)。

- 計算機網絡:透徹掌握 TCP/IP協議棧、HTTP/HTTPS、DNS、路由與交換等。書籍《TCP/IP詳解 卷1》是經典。

- 數據結構與算法:這是寫出高效、安全代碼的關鍵,尤其在處理大規模安全數據時。

- 信息安全入門概念:

- CIA三元組:機密性、完整性、可用性。

- 常見威脅與攻擊:木馬、病毒、DoS/DDoS、釣魚、社會工程學。

- 密碼學基礎:對稱/非對稱加密、哈希函數、數字簽名(理解原理與應用場景)。

第二階段:技能深化與專項突破(第7-18個月)

在基礎上,選擇一到兩個方向進行深入,并開始實踐。

- 安全開發核心技能(DevSecOps):

- 安全開發生命周期:將安全融入需求、設計、編碼、測試、部署全流程。

- 安全編碼實踐:

- C/C++:防范緩沖區溢出、整數溢出、格式化字符串漏洞。

- Web:防范OWASP Top 10(如SQL注入、XSS、CSRF),掌握相關防御編碼。

- 代碼審計與靜態分析:學習使用 SonarQube, Fortify, Checkmarx 等工具或自定義規則。

- 依賴項安全:使用 Snyk, Dependency-Check 管理第三方庫漏洞。

- 逆向工程與漏洞研究:

- 工具鏈:熟練掌握 IDA Pro/Ghidra, OllyDbg/x64dbg, Wireshark, Burp Suite。

- 技能:匯編語言閱讀、軟件調試、協議分析、模糊測試(Fuzzing)。

- 實踐:在 CTF比賽 或 漏洞賞金平臺 上挑戰逆向、Pwn類題目,分析公開的CVE漏洞。

- 防御體系開發與運維:

- 安全工具開發:編寫端口掃描器、簡易IDS/IPS、日志分析腳本。

- 安全運維自動化:使用 Ansible, SaltStack 進行安全配置基線管理。

- 云安全:學習 AWS/Azure/GCP 的安全最佳實踐、身份與訪問管理、安全組與網絡隔離。

第三階段:融合進階與前沿探索(第19-36個月及以上)

成為能夠設計體系、解決復雜問題的專家。

- 架構安全與安全設計模式:

- 能夠為大型分布式系統設計安全架構。

- 理解零信任網絡、微服務安全、API安全網關。

- 掌握威脅建模方法(如STRIDE)。

- 高級領域與前沿技術:

- 云原生安全:容器安全、Kubernetes安全、服務網格安全。

- 移動安全:Android/iOS應用逆向、安全加固。

- 物聯網安全:嵌入式設備固件分析、硬件接口安全。

- 人工智能安全:對抗樣本、模型隱私保護、AI在安全分析中的應用。

- 軟技能與職業發展:

- 溝通與協作:能向非技術人員清晰解釋風險,與開發、運維團隊緊密合作。

- 項目管理:領導安全項目,管理優先級。

- 持續學習:關注 安全牛、FreeBuf、Seebug、國內外安全會議,跟蹤最新漏洞、技術和法規。

- 認證與資質(根據方向選擇):

- 開發向:CSSLP(安全軟件生命周期專家)。

- 滲透向:OSCP(進攻性安全認證專家)。

- 架構與管理向:CISSP(信息系統安全專家)。

實踐平臺與資源推薦

- 實驗環境:搭建自己的 Home Lab,使用 VirtualBox/VMware, Docker。

- 在線平臺:HackTheBox, TryHackMe, PentesterLab, OverTheWire 用于實戰練習。

- 開源項目:參與 OWASP 旗下項目、Suricata、Wazuh 等開源安全工具的貢獻。

- 社區與資訊:GitHub, Twitter 關注安全大牛,訂閱 Krebs on Security, The Hacker News。

一條沒有終點的道路

網絡安全是一場持續的攻防博弈,技術迭代日新月異。這份2023路線圖為你提供了系統的學習框架和方向指引,但真正的成長源于不懈的動手實踐、持續的思考和對安全本質的熱愛。從今天起,選擇一個起點,開始構建你的安全堡壘。記住,最強的安全軟件,源于最懂攻擊的開發者之手。

(本路線圖僅供參考,請根據個人興趣和市場需求靈活調整學習節奏與重點。)